ACS - system kontroli dostępu i zarządzania: niuanse użytkowania i główne funkcje

We współczesnym świecie zabezpieczeń w różnych obiektach szczególną uwagę zwraca się, niezależnie od tego, czy jest to duże przedsiębiorstwo, czy małe biuro, szkoła czy centrum handlowe. Wraz z tradycyjnym personelem ochrony, zajmującym się wykonywaniem tych funkcji, stosowane są różne systemy techniczne w celu rozszerzenia możliwości i funkcjonalności służb ochrony. System kontroli dostępu dla ACS jest właśnie takim systemem i zostanie omówiony w tej recenzji w wydaniu homepro.techinfus.com/pl/.

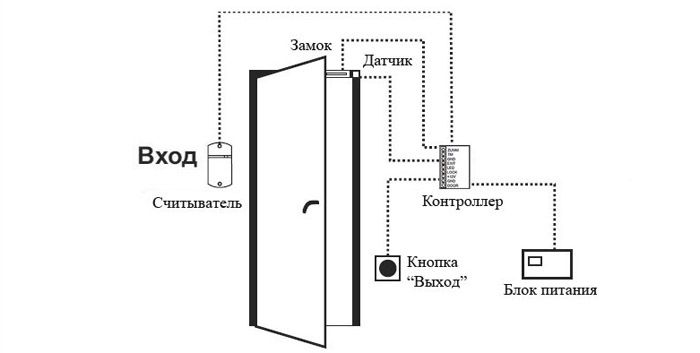

Podstawowe elementy i konfiguracja systemu kontroli dostępu dla małego przedsiębiorstwa lub budynku biurowego

Treść artykułu

- 1 System ACS - co to jest i jak wygląda

- 2 Rodzaje systemów kontroli dostępu

- 3 Funkcje automatycznego systemu sterowania ACS

- 4 Środki techniczne do zarządzania ruchem personelu i gości

- 5 Funkcje ACS dla różnych typów kontrolowanych obiektów

- 6 Funkcje ACS do organizacji ruchu na parkingach

- 7 Instalacja i konserwacja systemów kontroli dostępu - niuanse

- 8 Ceny systemów kontroli i kontroli dostępu ACS

- 9 Wideo: ACS. Funkcje instalacji

System ACS - co to jest i jak wygląda

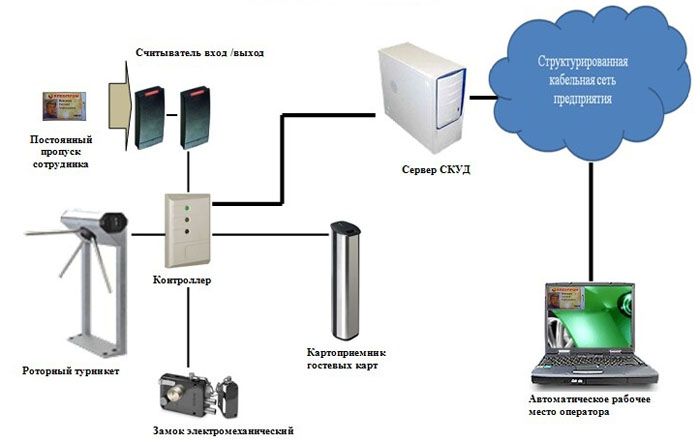

System kontroli i zarządzania dostępem, czyli SKD, to element systemu bezpieczeństwa, który powstaje w oparciu o urządzenia techniczne i elektroniczne systemy sterowania, zjednoczone w jednej sieci, działające na specjalnie opracowanym oprogramowaniu. Ponadto system kontroli dostępu pozwala zautomatyzować śledzenie czasu pracy w przedsiębiorstwie i biurze, ułatwiając tym samym pracę działu HR organizacji.

Rodzaje systemów kontroli dostępu

Ze względu na rodzaj pracy i sposób przekazywania informacji instalacje kontroli dostępu to: autonomiczne, sieciowe i bezprzewodowe.

Systemy autonomiczne to systemy zapewniające kontrolę nad oddzielnym (gabinetem, sklepem itp.) Lub kilkoma pomieszczeniami połączonymi wspólnym celem, gdy praca jest sterowana za pomocą oddzielnego (autonomicznego) kontrolera.W takich instalacjach sterownik sterujący nie jest powiązany z innymi elektronicznymi urządzeniami sterującymi, ale działa autonomicznie. Punkt dostępu do kontrolowanego obszaru z reguły to Drzwi wejściowe... Elektroniczny zamek lub zatrzask pełnią funkcję aktuatora w autonomicznych układach sterowania, a jako identyfikator służy karta kontroli dostępu z różnymi typami czytników (listwowy, magnetyczny, zbliżeniowy). Kontroler autonomiczny z reguły działa tylko „na wejściu” kontrolowanego obszaru i „na wyjściu” za pomocą przycisków sterujących lub czujników.

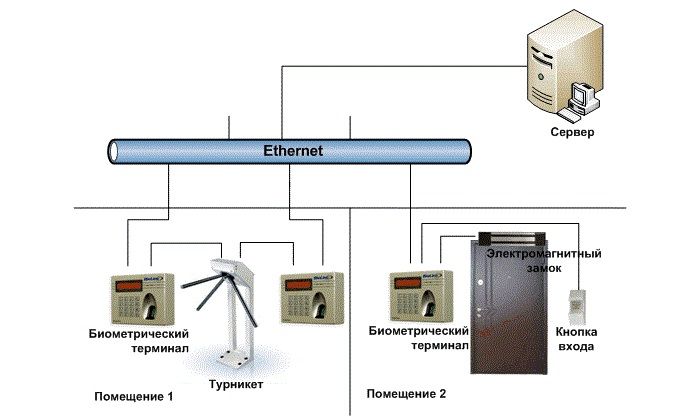

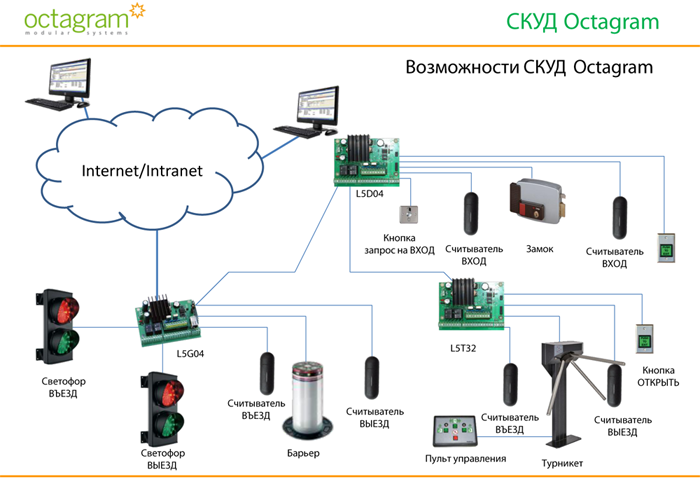

Sieciowe - są to systemy wyposażone w mocniejszy i bardziej funkcjonalny kontroler (lub grupę) zapewniający działanie ACS w pomieszczeniach o znacznej powierzchni, gdzie jednocześnie może przebywać duża liczba osób. W takich systemach punkty dostępu są bramami przedsiębiorstw lub innych konstrukcji, a kołowroty lub bramki są używane jako mechanizm uruchamiający. Identyfikatory mogą być różnego typu, a same siłowniki wyposażone są w zdalne czytniki.

W systemach sterowania bezprzewodowego komunikacja pomiędzy serwerem ACS a innymi elementami sterującymi odbywa się za pośrednictwem sieci Internet, a pomiędzy kontrolerem a urządzeniami wykonawczymi - kanałami komunikacyjnymi (Bluetooth, Wi-Fi i inne).

Funkcje automatycznego systemu sterowania ACS

Głównymi funkcjami, które determinują przeznaczenie ACS są: rozgraniczenie i kontrola dostępu do określonego obszaru (pomieszczenia), rejestracja czasu pracy pracowników oraz automatyzacja ochrony.

Zróżnicowanie i kontrola dostępu

Ta funkcja obejmuje realizację następujących działań:

- ograniczenie dostępu ludzi i wjazdu pojazdów na teren kontrolowany;

- niezbędne ograniczenie dostępu pracowników i gości do niektórych pomieszczeń i obszarów roboczych, które nie są przeznaczone do użytku publicznego.

Identyfikatory użytkowników mogą być dokonywane na podstawie różnych czytników zarówno w postaci urządzeń elektronicznych, jak iw postaci kontroli biometrycznej lub innej

Śledzenie czasu

Funkcja ta przeznaczona jest do obsługi personelu i ułatwia kontrolę nad harmonogramem pracy pracowników przedsiębiorstwa oraz dyscypliną pracy. Dodatkowo dzięki tej funkcji ochrona może regulować dostęp personelu do kontrolowanego terenu w weekendy i święta, a także poza godzinami pracy.

Ta funkcja jest wyrażona jako:

- kontrola i rejestracja z zachowaniem w archiwum, czas wejścia i wyjścia osób na teren kontrolowany;

- tworzenie i regulacja operacyjna bazy danych pracowników, ich poziomów dostępu i godzin pracy.

Karta elektroniczna, brelok lub odcisk palca - wszystko może służyć jako identyfikator dostępu do kontrolowanego obszaru

Tryb systemu bezpieczeństwa

Czym jest system kontroli dostępu w bezpieczeństwie to:

- kontrola i zarządzanie tymczasowymi ograniczeniami w przepuszczaniu osób i przejazdu pojazdów przez punkty dostępu, zarówno w przypadku rejestracji na stałe, jak i jednej wizyty;

- rejestracja daty i godziny wjazdu i wyjazdu pojazdów z utrwaleniem w pamięci ACS;

- operacyjne i mobilne zarządzanie punktami dostępu - blokowanie i odblokowywanie;

- zdalne sterowanie urządzeniami wykonawczymi.

Inne funkcje

Funkcjonalność całego systemu może się różnić w zależności od klasy używanego sprzętu. ACS można łączyć z dodatkowymi funkcjami systemy nadzoru wideo oraz systemy alarmowe i przeciwpożarowe. Również metody transmisji sygnału bezprzewodowego mogą działać jako dodatkowe, dla których wykorzystywane są kanały komunikacji: Bluetooth lub Wi-Fi, ZigBee lub GSM.

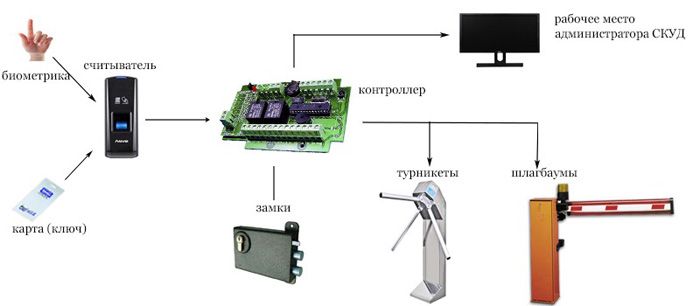

Główne typy siłowników ACS: zamek elektroniczny, kołowrót, szlaban, układ elektroniczny wyposażony w system komunikacji z obsługą sterowanego obiektu

Środki techniczne do zarządzania ruchem personelu i gości

System kontroli dostępu do pomieszczeń obejmuje szereg różnych urządzeń technicznych, które należy rozpatrywać osobno:

- Identyfikatory użytkowników.

Ta grupa urządzeń obejmuje:

- Karty „zbliżeniowe” - bezstykowe urządzenia pracujące na częstotliwościach radiowych zawierające w swojej konstrukcji antenę i chip z zamocowanym określonym numerem (kodem), przypisanym do konkretnego użytkownika;

- karty magnetyczne - na ich powierzchni nanoszony jest wizualnie widoczny pasek magnetyczny;

- Mapy Wieganda;

- karty z kodem kreskowym;

- keychain ("Touchmemory") - metalowy tablet wyposażony w chip ROM.

W systemie ACS można zainstalować identyfikatory biometryczne, przy pomocy których kontrola dostępu odbywa się na podstawie danych biometrycznych osoby.

- Czytelnicy.

Urządzenia z tej grupy mogą być typu pomocniczego lub samodzielnego, co decyduje o sposobie ich montażu w stosunku do kontrolera ACS. Rodzaj czytnika zależy od typu identyfikatora - karta magnetyczna, karta inteligentna, zbliżeniowy lub zbliżeniowy. W przypadku korzystania z kart magnetycznych sprawdzany jest kod wpisany na taśmie magnetycznej. W przypadku kart inteligentnych i urządzeń zbliżeniowych informacje są odbierane z wbudowanego mikroukładu, a przy użyciu zbliżenia kod jest odczytywany z wbudowanego chipa.

- Przełożeni.

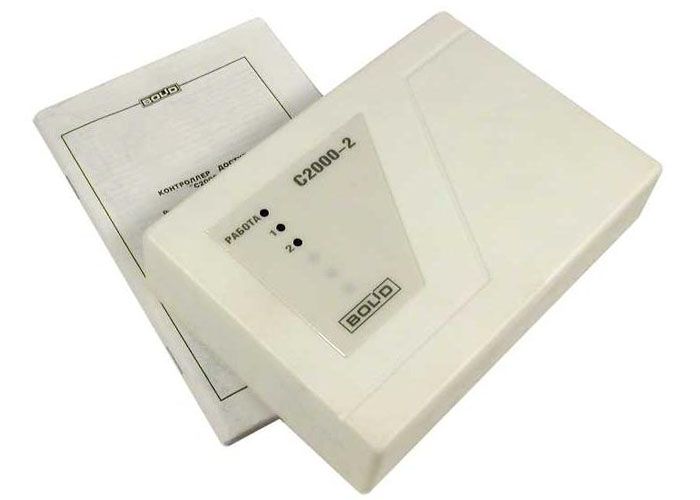

Ten element systemu jest jego „mózgiem” i koordynuje pracę wszystkich pozostałych urządzeń. W przypadku różnych systemów ACS stosowane są różne typy kontrolerów: samodzielne, sieciowe lub połączone. Autonomiczne kontrolery ACS, jak już wspomniano powyżej, stosowane są w systemach z jednym punktem dostępowym, dla kontrolerów sieciowych - ilość urządzeń wykonawczych jest regulowana potrzebami i możliwościami technicznymi kontrolera. Połączone urządzenia mogą pełnić oba typy funkcji, co jest wygodne przy rozłączaniu komunikacji z serwerem systemu monitoringu, ponieważ tryby pracy są przełączane automatycznie.

- Urządzenia wykonawcze.

Tę grupę mechanizmów można bezpiecznie przypisać do kategorii technologii intelektualnej: zamki elektroniczne i elektromechaniczne, zamki magnetyczne i elektromechaniczne, kołowroty i szlabany, bramy automatyczne i inne urządzenia mechaniczne.

- Sprzęt do nadzoru wideo.

Połączenie ACS z systemem monitoringu wideo rozszerza możliwości systemu kontroli dostępu, ponieważ możliwa staje się rejestracja wideo momentu wejścia i wyjścia ludzi, wejścia i wyjścia sprzętu, a także uproszczenie pracy służby ochrony - wszystkie niezbędne czynności można wykonać z jednego miejsca pracy.

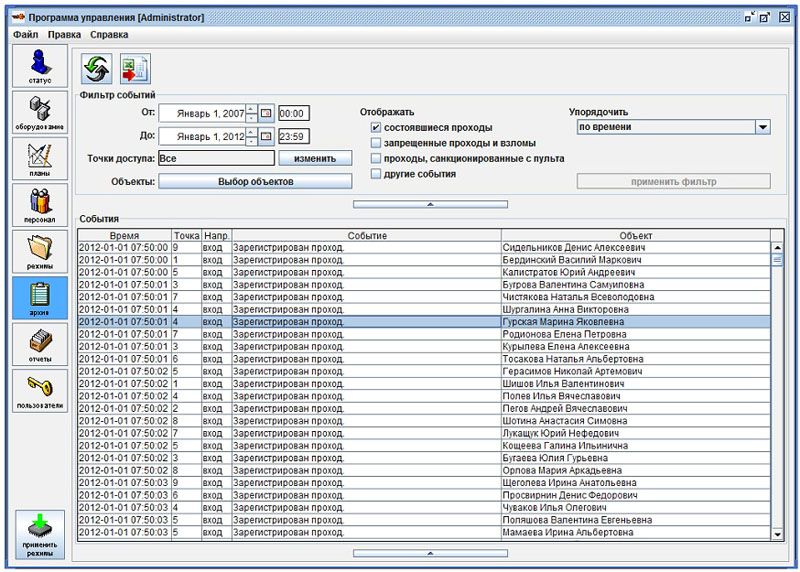

- Oprogramowanie ACS.

Oprogramowanie (SW) jest integralną częścią sieci i połączonego systemu kontroli dostępu, który zapewnia interakcję elektronicznego „mózgu” z urządzeniami i mechanizmami. Dla każdego typu i marki kontrolerów opracowywane jest własne oprogramowanie, co wynika z praw autorskich producentów urządzeń. Kontrolery są zaimplementowane z preinstalowanym oprogramowaniem, które w razie potrzeby pozwala na samodzielną instalację i konfigurację - szczególnie w przypadku samodzielnego ACS. W razie potrzeby oprogramowanie można kupić osobno, np. Od firm, które opracowują dane urządzenie, lub pobrać bezpłatną wersję w Internecie.

Oprogramowanie zainstalowane na komputerze PC ułatwia pracę obsługi personelu i bezpieczeństwo kontrolowanego obiektu

Na rynku krajowym funkcjonuje szereg firm oferujących bezpłatne oprogramowanie do systemów kontroli dostępu do systemów kontroli dostępu:

- firma „RusGard” (Moskwa) - kontroler ACS-102-CE-B (POE) z wbudowanym rozgałęźnikiem POE i ACS-102-CE-B (WF) z modułem Wi-Fi i innym wyposażeniem;

- firma „Era nowych technologii” - produkuje całą linię urządzeń pod marką Era;

- firma "Bocian" (St.Petersburg) - produkuje kontrolery obsługujące interfejs komunikacyjny RS-485.

Oprogramowanie zainstalowane na komputerze PC pozwala na korzystanie z wszystkich funkcjonalności systemu: monitorowanie on-line zdarzeń zachodzących na kontrolowanym obiekcie, konfigurowanie uprawnień użytkowników, tworzenie kart pracowników i wydawanie przepustek, śledzenie godzin pracy oraz powiadamianie sms i e-mail.

Na ekranie monitora pracownicy działu personalnego zawsze mogą śledzić czas przyjazdu i wyjazdu pracowników z przedsiębiorstwa

Powiązany artykuł:

Potrzeba dodatkowej ochrony pojawia się w przypadku wielu właścicieli domów, którzy chcą ograniczyć dostęp do swojej własności. Niektóre z tych narzędzi są wideodomofony do prywatnego domu... Porozmawiajmy bardziej szczegółowo o tych urządzeniach, ich typach i technicznych niuansach instalacji.

Funkcje ACS dla różnych typów kontrolowanych obiektów

Dla dużego przedsiębiorstwa lub małego biura, budynku administracyjnego lub szkoły systemy kontroli dostępu, jeśli mają podobny charakter, różnią się nieco w szczegółach, w zależności od rodzaju i sposobu użytkowania kontrolowanego obiektu, kategorii użytkowników oraz potrzeby przekazania informacji do centrali lub biura ...

Funkcje ACS dla dużych korporacji

Stworzenie systemów kontroli dostępu dla dużych firm i organizacji to najtrudniejsze zadanie ze wszystkich możliwych opcji aranżacji takiego systemu. Wynika to z faktu, że z reguły duża firma ma przedstawicielstwa zlokalizowane w różnych regionach kraju, a siedziba znajduje się w dużej metropolii. W tym przypadku w biurach regionalnych struktura, tryb i charakter pracy mogą być uderzająco różne, co wymaga wydajnego kontrolera i oprogramowania o szerokim profilu.

W takich systemach oprócz sterownika dużej mocy stosowane są zdalne moduły interfejsu, pozwalające na stworzenie scentralizowanej lub rozproszonej konfiguracji sieciowej wymaganej dla konkretnej firmy.

Funkcje ACS dla małych biur, hoteli i sklepów

Kontrolowanie dostępu do biura, sklepu czy pokoju hotelowego jest nieco łatwiejsze do wykonania, ponieważ w tym przypadku liczba urządzeń wykonawczych i czytników jest ograniczona. W przypadku małego biura wystarczający może być autonomiczny system kontroli dostępu, który pozwala kontrolować tylko wejście do lokalu. W przypadku hoteli ważnym punktem systemu sterowania jest obecność funkcji nagrywania wideo w miejscach publicznych i programowalnej indywidualnej dla pomieszczeń.

Dodatkowo systemy ACS instalowane w hotelach pełnią szereg specyficznych funkcji: podnoszą poziom obsługi klientów oraz zapewniają bezpieczeństwo podczas ich pobytu.

Funkcje ACS dla szkół

Charakterystyczne cechy ACS zainstalowanego w szkołach to:

- Wydajność:

- obecność prostych urządzeń wykonawczych, które zapewniają jedynie zapobieganie przedostawaniu się nieznajomych na terytorium lub do budynku szkoły;

- możliwość przejścia ucznia bez identyfikatora, po którym następuje oznaczenie ochroniarza w oprogramowaniu szkolnego systemu sterowania;

- fotoidentyfikacja pozwala zweryfikować tożsamość przechodzącej osoby;

- kontrola wielokrotnych przejść przez siłownik.

- Przestrzeganie norm bezpieczeństwa w trybie awaryjnym, regulowanych przez przepisy bezpieczeństwa pożarowego dla takich obiektów.

- Dostępność identyfikatorów przyjaznych dzieciom.

- Biometria, identyfikacja bez przedstawiania identyfikatora (zestaw głośnomówiący), a także informowanie rodziców.

Funkcje ACS do organizacji ruchu na parkingach

Do normalnej pracy ACS zainstalowanego na parkingach samochodowych musi spełniać takie funkcje jak:

- kontrolować pracę sygnalizacji świetlnej w zależności od obecności i lokalizacji pojazdów w miejscach ruchu wstecznego;

- zarządzać ruchem z uwzględnieniem priorytetów wjazdu / wyjazdu z różnych poziomów parkingów, jeśli takie istnieją;

- zapewniają kontrolę nad działaniem systemu zarówno w trybie automatycznym, jak i ręcznym, umożliwiając operatorowi zmianę priorytetów ruchu.

Co do reszty, działanie ACS na parkingach jest podobne do sposobu korzystania z systemów sieciowych.

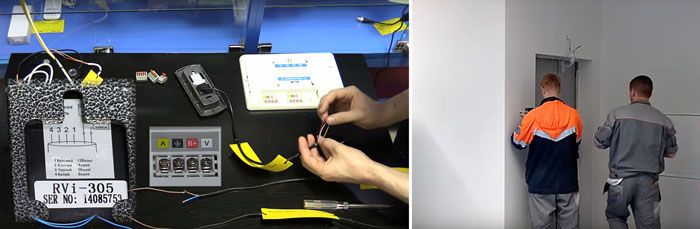

Instalacja i konserwacja systemów kontroli dostępu - niuanse

Podstawowe operacje związane z montażem elementów systemu sterowania (siłowniki, czytniki itp.) Są wykonywane bez większych trudności, nawet przez niewykwalifikowany personel. W tym celu stosuje się tradycyjne elementy złączne (wkręty samogwintujące, śruby kotwiące itp.), Aw razie potrzeby wylewa się płytę podstawy (bariery, bariery itp.).

Instalację systemów sieciowych należy powierzyć profesjonalistom, ponieważ niewykwalifikowany personel nie będzie w stanie kompetentnie zainstalować sieci dystrybucji i skonfigurować systemu

Trudniej jest podłączyć kontroler i zainstalować sieci dystrybucyjne ze względu na wymagania dla takiej komunikacji:

- sieci dystrybucyjne muszą być układane w ukryciu;

- Zasilanie urządzeń ACS, a także sieci komunikacyjnych, musi posiadać redundantne linie zasilające zapewniające sprawność w przypadku awarii w pracy linii głównych lub mieć autonomiczne źródło (akumulator).

Odłączanie przewodów w urządzeniach monitorujących i sterujących, a także bezpośrednio w sterowniku - to najważniejsze zadanie przy montażu ACS

Po zainstalowaniu urządzeń i urządzeń oraz zakończeniu instalacji łączności rozpoczyna się najważniejszy moment - konfiguracja systemu. Na tym etapie pracy następuje powiązanie elementów wykonawczych, identyfikatorów z centralą systemową. Konserwacja podczas pracy ACS polega na sprawdzeniu połączeń elektrycznych, prawidłowych ustawieniach oraz monitorowaniu stanu materiałów eksploatacyjnych: ładowaniu akumulatorów i aktualizacji kart pamięci.

Ceny systemów kontroli i kontroli dostępu ACS

Koszt wyposażenia i instalacji systemów kontroli dostępu uzależniony jest od konfiguracji systemu, ilości punktów dostępu, a także rodzaju i marki używanego sprzętu.

Poniższa tabela przedstawia ceny różnych systemów ACS sprzedawanych za pośrednictwem firm internetowych od II kwartału 2018 roku:

| Typ systemu ACS | Średni koszt (stan na kwiecień 2018 r.), Ruble |

|---|---|

| Elektroniczny klucz TM (TouchMemory) z elektromechaniczną kłódką do instalacji wewnętrznej | 4350 |

| Dostęp do Internetu przez telefon z zamkiem elektromagnetycznym do montażu na zewnętrznych drzwiach wejściowych | 7900 |

| Z wideodomofonem i panelem zewnętrznym z elektronicznym kluczem TM (TouchMemory) z zamkiem elektromagnetycznym | 14000 |

| Z czytnikiem linii papilarnych i dostępem do karty z wodoodpornym zamkiem elektromagnetycznym do montażu na furtce / bramie | 25300 |

| Ze śledzeniem czasu online oraz dostępem do linii papilarnych i kart z zamkiem elektromagnetycznym do instalacji w pomieszczeniach | 31800 |

Jak widać z tej tabeli, która pokazuje tylko niewielką część zestawów ACS stosowanych do małych obiektów ochrony, na rynku takiego sprzętu można wybrać model, który jest niezbędny pod względem funkcjonalności, niezawodności i zgodnie z możliwościami finansowymi kupującego.